據外媒報道,Talos Security Group做了一個研究,他們花了2000$在幾個月內測試了蘋果、微軟、三星、華為和三家鎖制造商提供的指紋認證。線路板廠發現,結果顯示:假指紋能夠以80%的成功率騙過你的手機,成功解鎖。而這一比例是基于研究人員創造出的假指紋的設備所做的20次嘗試得出的結果。

“這一成功率意味著,在任何被測試的設備重新進入 PIN 解鎖系統之前,我們都有很高的解鎖概率。”研究人員說。此外,研究還指出,最容易受到假指紋影響的設備是AICase掛鎖,華為的Honor7x和三星的Note9 Android手機,成功率幾乎是100%;其次是iPhone 8、MacBookPro 2018和三星S10的指紋認證,成功率超過90% 。

需要注意的是,Windows 10設備和USB驅動器的成功率幾乎為零,而Windows 10獲得更好結果的原因在于,所有這些機器的比較算法都駐留在操作系統中,因此結果在所有平臺之間都是共享的。不過,電路板小編認為,這并不意味著其完全安全,只是相對而言。那么,他們是如何得出這個結論的?假指紋是如何逃過指紋認證”法眼“的?要成功騙過手機指紋認證,首先要知道指紋認證的原理。

Touch ID首次應用是在2013年發布的iPhone 5s上,其中有一塊名為Secure Enclave的區域用以專門保護密碼和指紋數據。Touch ID采用了“硬件鎖定”技術,每個Touch ID組件只與一個處理器匹配,保障了安全性。但一直以來,指紋解鎖的一個核心邏輯是:有依據的猜你錄入的指紋。

解鎖的邏輯是:傳感器先記錄指紋繪點,然后解鎖的時候根據你觸碰的一小塊面積核實繪點從而猜測整個指紋 ,因此你錄入指紋要前后左右錄得整整齊齊,解鎖時只要輕輕一靠就行。所以蘋果以前用Touch ID時,傳感部分越做越大的同時,也就變得越安全越高效。解鎖過程一般是這樣的:要么繪點全部對上給通過,要么錯了一個繪點直接否定 —— 全票通過和一票否決。

但現實中為了解鎖速度和效率,需要有些容錯,萬一手有些汗水,塵土,只能對80%的繪點咋辦?所以這個時候,指紋解鎖就需要有一定容錯。

此外,在傳感器的選擇上,一般有三個,即電容傳感器、光學傳感器和超聲波傳感器。其中,電容式、光學式指紋識別技術發展歷史較早,在手機廠商中最為常用,商用化程度最高。超聲波指紋識別技術發展歷程最短,技術迭代從2015年的第一代,2017年的第二代,到2019年的第三代才實現了大規模的商用。而人的指紋就像山脈,有凸起的脊,也有凹下的谷,脊和谷之間的聲波壓力讀數不同,所以,返回到傳感器的讀數可以展現細節豐富的指紋3D圖像。基于此,研究人員設計了三種收集目標指紋的技術。

第一種是直接收集,它涉及到一個目標按一個手指在一個品牌的粘土被稱為Plastiline.。 這樣,攻擊者就得到了指紋的底片。第二種技術是讓目標在指紋識別器上按下手指,例如在機場、銀行和邊境口岸使用的指紋閱讀器,然后,讀取器將捕獲打印的位圖圖像。第三種是在玻璃杯或其他透明表面上捕捉指紋,并對其拍照。

使用打印閱讀器或照片方法收集打印后,通常需要進行某些優化。例如,對于指紋閱讀器上記錄的指紋,必須將多個圖像合并在一起,以創建一個足夠大的圖像,以傳遞真實的指紋。以聯邦調查局從禁酒令時代的歹徒Al Capone那里獲得的指紋為例。

首先,研究人員將在玻璃上捕捉到的、然后拍攝下來的指紋用濾光片進行潤色,以增加對比度。然后,研究人員使用了數字雕刻工具,如ZBrush,創建了一個基于二維圖片的三維模型,最后,研究人員將指紋復制到模具上,模具由織物膠水或硅制成。(在對抗電容式傳感器時,材料還必須包括石墨和鋁粉,以提高電導率。)

而要想成功地成為真正的手指,模具必須是精確的尺寸,如果變化僅為1% ,過大或過小都會導致攻擊失敗。所以,模具必須經過固化才能產生硬度和清除毒素,然后用25微米或50微米分辨率的3D打印機完成,假指紋的模具就完成了。研究人員將模具按在傳感器上,看看它是否把假指紋當作真正的指紋來解鎖手機、筆記本電腦或鎖。

結果表明,直接收集的效果最好。但直接收集的成功率更高并不一定意味著它是在現實世界攻擊中最有效的收集方法,因為它需要欺騙或強迫目標用手指按在一塊粗糙的粘土上。相比之下,從打印閱讀器或玻璃上污跡的照片中獲取指紋可能會更好。

當然,這個研究并不是要告訴你如何仿制假指紋的,只是想告訴你,任何技術都沒辦法做到真正的安全。 而技術的迭代就意味著并沒有100%的絕對安全,但安全問題歷來都是攻防對抗不斷升級的,所以安全系統的設計也從來不是單點依賴,更為重要的問題是我們如何防范。HDI板廠認為,對制造商來說,最好的緩解辦法是限制嘗試的次數。例如,蘋果限制用戶在詢問設備上的PIN之前嘗試五次。

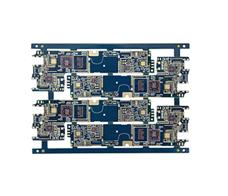

通訊手機HDI

通訊手機HDI 通訊手機HDI

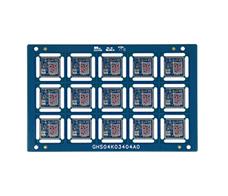

通訊手機HDI 通訊模塊HDI

通訊模塊HDI